Sophos เปิดรายงานสรุปภัยคุกคามประจำปี 2022: ภัยจากหลุมดำแรนซัมแวร์ สู่ภัยคุกคามทางไซเบอร์อื่น ๆ เชื่อมโยงเป็นระบบอย่างมีนัยสำคัญ

โซฟอส (Sophos) บริษัทผู้นำด้านความมั่นคงปลอดภัยทางไซเบอร์ยุคใหม่ระดับโลก เปิดรายงานสรุปภัยคุกคามประจำปี 2022 ซึ่งแสดงให้เห็นถึง ภัยจากหลุมดำแรนซัมแวร์ (ransomware) หรือที่รู้จักกันในชื่อ ‘มัลแวร์เรียกค่าไถ่’ ที่สามารถดึงภัยคุกคามทางไซเบอร์อื่น ๆ มารวมกันเพื่อสร้างระบบการส่งต่อแรนซัมแวร์ และเชื่อมต่อไปสู่ระบบอื่น ๆ เกิดเป็นภัยคุกคามทางไซเบอร์อย่างมีนัยสำคัญ โดยกลุ่มนักวิจัยด้านความปลอดภัยของ SophosLabs กลุ่มผู้ตอบสนองและจัดการภัยคุกคามของ Sophos และทีม AI รวบรวมมุมมองและแนวคิดเกี่ยวกับภัยคุกคามด้านความปลอดภัย รวมถึงแนวโน้มที่องค์กรต่าง ๆ ต้องเผชิญในปี 2022 ในรายงานฉบับนี้

รายงานสรุปภัยคุกคามประจำปี 2022 ของ Sophos วิเคราะห์ถึงประเด็นและแนวโน้มหลัก ดังต่อไปนี้:

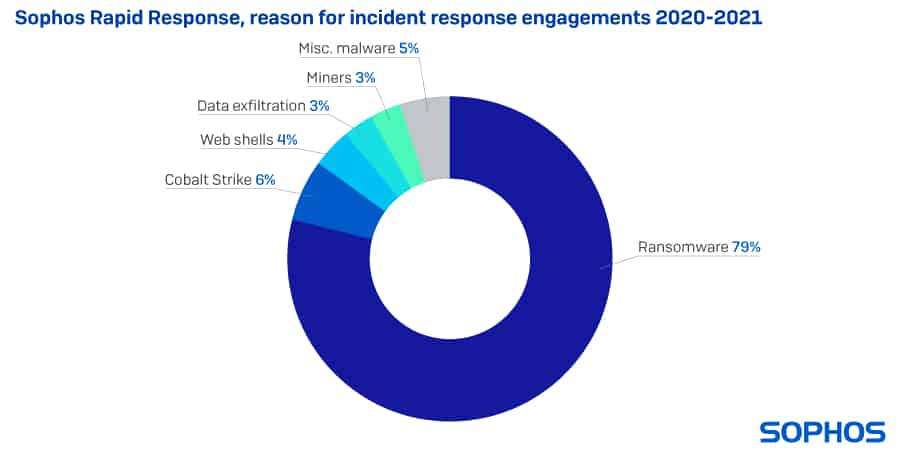

- ในปีที่จะถึงนี้ แรนซัมแวร์มีแนวโน้มจะกลายเป็นมัลแวร์ทั้งแบบแยกส่วนและเป็นระบบมากขึ้น โดย “ผู้เชี่ยวชาญ” ด้านการโจมตีทางไซเบอร์ จะเสนอรูปแบบการโจมตีเสมือนเป็น “การให้บริการ (as-a-service)” พร้อมให้คู่มือ เครื่องมือ และเทคนิค ที่จะทำให้กลุ่มผู้โจมตีต่างกลุ่มสามารถโจมตีผ่านแรนซัมแวร์ทางไซเบอร์ได้ในรูปแบบเดียวกัน จากข้อมูลของนักวิจัยด้านความปลอดภัยของ Sophos ระบุว่า ในปี 2021 การโจมตีของกลุ่มแรนซัมแวร์เพียงกลุ่มเดียว สามารถแพร่ให้เกิดการให้บริการการโจมตีเรียกค่าไถ่ (ransomware-as-a-service: RaaS) ได้อีกหลากหลายวิธี โดยผู้เชี่ยวชาญด้านการพัฒนาแรนซัมแวร์ จะมุ่งไปที่การจ้างโค้ด (code) และโครงสร้างมัลแวร์ที่เป็นอันตราย ให้กับเครือข่ายผู้ที่ต้องการใช้แรนซัมแวร์อื่น ๆ ทั้งนี้ การโจมตีทางแรนซัมแวร์ระดับสูงในปี 2021 ประกอบด้วยการโจมตีแบบ RaaS อาทิ การโจมตีแรนซัมแวร์ไปยังบริษัท Colonial Pipeline ในสหรัฐอเมริกา โดยกลุ่มบริษัทในเครือ DarkSide และกลุ่ม Conti ปล่อยแรนซัมแวร์ให้รั่วไหลไปยังคู่มือการติดตั้งโดยผู้ปฏิบัติงาน ซึ่งเป็นการปล่อยแรนซัมแวร์อย่างเป็นระบบ ผ่านขั้นตอน เครื่องมือ และเทคนิค ที่ผู้ที่ต้องการโจมตีสามารถนำไปปรับใช้กับแรนซัมแวร์เพื่อคุมคามทางไซเบอร์ได้ต่อไป

เมื่อผู้ที่ต้องการโจมตีมีมัลแวร์ที่ต้องการ กลุ่มเครือข่าย RaaS และผู้ปฏิบัติการแรนซัมแวร์ชนิดอื่น ๆ สามารถหันไปใช้ Initial Access Brokers และแพลตฟอร์มการส่งมัลแวร์ เพื่อหาเป้าหมายที่ต้องการโจมตี ซึ่งถือเป็นแนวโน้มอันดับ 2 ของภัยคุกคามทางไซเบอร์ ตามจากรายงานของ Sophos ข้างต้น

- ภัยคุกคามทางไซเบอร์ที่เกิดขึ้น จะยังคงมีการปรับตัวเพื่อสร้างและแพร่กระจายแรนซัมแวร์ต่อไป ซึ่งรวมไปถึง การโหลด การดรอป และวิธีการใช้มัลแวร์เน้นปริมาณในรูปแบบอื่น ๆ การเพิ่มการควบคุมผ่าน Initial Access Brokers การใช้สแปม และแอดแวร์ เป็นต้น ในปี 2021 Sophos ได้รายงานเกี่ยวกับ Gootloader ที่ใช้การโจมตีในรูปแบบไฮบริดแบบใหม่ ที่รวมวิธีจำนวนมากผ่านการกรองเป้าหมาย เพื่อนำไปใช้กับชุดมัลแวร์แบบเฉพาะ

- การใช้วิธีคุกคามหลายรูปแบบจากผู้โจมตีแรนซัมแวร์ เพื่อกดดันเหยื่อให้ยอมจ่ายค่าไถ่ คาดว่าการกระทำในลักษณะนี้จะยังดำเนินต่อไป โดยมีขอบข่ายและความรุนแรงเพิ่มขึ้น ในปี 2021 กลุ่มผู้ตอบสนองและจัดการภัยคุกคามของ Sophos ได้จัดประเภทกลยุทธ์การกดดันออกเป็น 10 ประเภท ตั้งแต่การขโมยและเปิดเผยข้อมูล ไปจนถึงการขู่ทางโทรศัพท์ การโจมตีแบบการปฏิเสธบริการ (denial of service: DDoS) และอื่น ๆ

- Cryptocurrency หรือสกุลเงินคริปโตทางดิจิตอล จะกระตุ้นให้เกิดภัยคุกคามทางไซเบอร์มากขึ้น อาทิ แรนซัมแวร์ และการขุดคริปโต ซึ่ง Sophos คาดการณ์ว่าแนวโน้มนี้จะยังคงเกิดขึ้นจนกว่า Cryptocurrency ทั่วโลกจะมีการควบคุมที่ดีและเป็นระบบมากขึ้นในอนาคต โดยในปี 2021 กลุ่มนักวิจัยของ Sophos เปิดรายชื่อกลุ่มผู้ขุดคริปโต อาทิ Lemon Duck และ MrbMiner ที่ใช้ประโยชน์จากการเข้าถึงผ่านช่องโหว่และเป้าหมายที่เคยถูกละเมิดจากผู้ปฏิบัติการแรนซัมแวร์มาแล้ว เพื่อติดตั้งการขุดคริปโตลงในคอมพิวเตอร์และเซิร์ฟเวอร์ต่าง ๆ

“แรนซัมแวร์เติบโตได้เพราะความสามารถในการปรับตัวและพัฒนา” Chester Wisniewski นักวิทยาศาสตร์และนักวิจัยด้านความปลอดภัยของ Sophos กล่าว “ยกตัวอย่างเช่น ในช่วงหลายปีก่อนหน้านี้ กระบวนการหลักของการคุมคามผ่าน RaaS จะมุ่งไปที่การบริการแรนซัมแวร์ให้แก่กลุ่มผู้โจมตีที่มีทักษะและเงินทุนต่ำให้สามารถเข้าถึงได้

ซึ่งในปี 2021 กลุ่มผู้พัฒนา RaaS ได้เปลี่ยนรูปแบบเป็นการทุ่มเทเวลาและความสามารถของพวกเขา ในการสร้างโค้ดที่ซับซ้อนขึ้น และคิดค้นวิธีการเรียกเงินค่าไถ่จำนวนมากจากเหยื่อ กลุ่มบริษัทประกัน และนักเจรจาต่อรองอื่น ๆ ในตอนนี้พวกเขาได้เปลี่ยนภาระงานไปสู่การหาเหยื่อคุกคาม การติดตั้งและแพร่กระจายมัลแวร์

และการฟอกเงินดิจิตอลไปให้ผู้อื่น เป็นต้น ทั้งนี้ การคุกคามในรูปแบบดังกล่าวถือเป็นการบิดเบือนลักษณะการคุกคามทางไซเบอร์และภัยคุกคามอื่น ๆ ที่มีอยู่ในปัจจุบัน ผ่านการโหลด การดรอป และการใช้ Initial Access Brokers ซึ่งก่อให้เกิดการเปลี่ยนแปลงแรนซัมแวร์ ที่จะนำไปสู่ ‘หลุมดำ’ ของตัวแรนซัมแวร์ที่จะคุกคามได้อย่างเป็นระบบ”

“การตรวจสอบเครื่องมือรักษาความปลอดภัยและวิธีการตรวจจับโค้ดที่เป็นอันตรายที่องค์กรใช้ ไม่สามารถป้องการภัยคุกคามทางไซเบอร์ได้อย่างเพียงพออีกต่อไป เพราะวิธีการเหล่านี้เปรียบได้กับการตรวจจับได้ว่ามีขโมยเข้ามาทำทีเป็นทุบแจกันเพื่อเบี่ยงเบนความสนใจ ในขณะที่โจรปีนเข้าทางหน้าต่างหลังบ้านเป็นที่เรียบร้อย ดังนั้นผู้ป้องกันภัยจึงต้องตรวจสอบการแจ้งเตือน แม้กระทั่งในจุดที่ผ่านมาอาจไม่มีความสำคัญ เนื่องจากการโจมตีทั่วไปเหล่านี้ได้ถูกพัฒนาและแพร่จาย จึงจำเป็นที่จะต้องคอยตรวจสอบเครือข่ายทั้งหมด” Chester Wisniewski กล่าวเสริม

แนวโน้มอื่น ๆ ที่ Sophos วิเคราะห์ได้ อาทิ

- หลังจากพบ (และแก้ไข) ช่องโหว่ของ ProxyLogon และ ProxyShell ในปีนี้ Sophos คาดว่าเรายังต้องเผชิญกับรูปแบบและความเร็วของการคุกคามในลักษณะนี้ต่อไป ซึ่งจะเกิดขึ้นกับเครื่องมือการดูแลไอทีและการบริการทางอินเตอร์เน็ตอีกเป็นจำนวนมาก จากการอาศัยช่องโหว่จากผู้เชี่ยวชาญด้านการคุกคามทางไอทีและอาชญากรไซเบอร์อื่น ๆ

- นอกจากนี้ Sophos คาดการณ์ว่าอาชญากรทางไซเบอร์จะมุ่งโจมตีไปที่อุปกรณ์ทดลองการโจมตีของภัยคุกคาม อาทิ Cobalt Strike Beacons, mimikatz และ PowerSploit ดังนั้นผู้ป้องกันภัยควรตรวจสอบทุกการแจ้งเตือนที่เกี่ยวข้องกับเครื่องมือที่ถูกคุกคามหรืออุปกรณ์ที่จำเป็นต้องใช้ร่วมกันในระบบ ในขณะที่ต้องตรวจสอบการตรวจพบที่อาจเป็นอันตราย เนื่องจากอาจช่วยบ่งบอกถึงการมีอยู่ของผู้บุกรุกในเครือข่ายได้

- ในปี 2021 กลุ่มนักวิจัยของ Sophos ได้ชี้แจงรายละเอียดของภัยคุกคามที่มุ่งเป้าไปที่ระบบต่าง ๆ ของ Linux และคาดการณ์ว่าระบบที่ใช้ Linux เป็นพื้นฐาน ทั้งในส่วน cloud, website และ virtual servers จะได้รับความสนใจเพิ่มขึ้นในปี 2022 นี้ด้วย

- การคุกคามผ่านโทรศัพท์มือถือและการหลอกลวงแบบวิศวกรรมสังคม หรือ social engineering scams เช่น Flubot และ Joker คาดว่าจะดำเนินต่อไปและกระจายไปยังกลุ่มเป้าหมายทั้งระดับบุคคลและองค์กร

- การนำ AI มาใช้ในความมั่นคงปลอดภัยทางไซเบอร์จะดำเนินต่อไปและเพิ่มประสิทธิภาพมากขึ้น ซึ่งจะเป็นแนวทางการใช้ประโยชน์จากเครื่องมือที่มี เพื่อสร้างระบบการดักจับภัยคุกคามและแจ้งเตือนภัยได้อย่างคุ้มค่าและเกิดประโยชน์สูงสุด อย่างไรก็ตาม ฝั่งผู้คุกคามก็จะเพิ่มการใช้ประโยชน์จาก AI เช่นเดียวกัน และจะคืบหน้าอย่างรวดเร็วในอีกไม่กี่ปีต่อจากนี้ เนื่องจาก AI จะช่วยสร้างแนวทางการบิดเบือนข้อมูล และปลอมแปลงโปรไฟล์ในโซเซียลมีเดีย ไปจนถึงโจมตีเนื้อหาบนเว็บไซต์ การหลอกลวงผ่านอีเมล และวิธีอื่น ๆ เช่น การมีวิดีโอลวงขั้นสูง และเทคโนโลยีการสังเคราะห์เสียงที่ทุกคนสามารถเข้าถึงและใช้งานได้หลากหลาย เป็นต้น

สามารถศึกษาเพิ่มเติมเกี่ยวกับแนวทางการคุกคามในปี 2021 และความมั่นคงทางไอทีในปี 2022 ได้จากรายงานฉบับเต็ม ได้ที่ รายงานสรุปภัยคุกคามประจำปี 2022 ของ Sophos

เนื้อหาอื่น ๆ จากรายงานสรุปภัยคุกคามประจำปี 2022 ของ Sophos ได้แก่:

- วิดีโอ หัวข้อข่าว โดย Chester Wisniewski นักวิทยาศาสตร์และนักวิจัยด้านความปลอดภัยของ Sophos

- บทความ สรุปรายงานจาก SophosLabs

- บทความคิดเห็น เกี่ยวกับ ransomware turf war ของ สำนักข่าว Sophos โดย Wisniewski

- บทความด้านความปลอดภัย ในส่วนเริ่มของรายงาน